Viele Unternehmen leben von der Dynamik der Märkte, andere vom konstanten Absatz. Unabhängig von der Art des Absatzmarktes brauchen alle Firmen einen stabilen Cashflow. Dann können Unternehmer in die Zukunft planen und verlassen sich auf eine stabile Produktion. Während die wichtigsten Produkte von Banken Ihre Geldanlagen sind, baut die Industrie greifbare Waren. Die Dienstleistungsbranche schafft für Ihre Kunden Nutzen durch Weitergabe von Wissen. Der Tourismus kombiniert mehrere Branchen aus Transport, Hotelgewerbe und Unterhaltung.

So unterschiedlich diese Unternehmen auch sein mögen, alle setzen auf IT. Diese braucht Netzwerke, Server und Anwendungen die entweder im eigenen Serverraum untergebracht sind oder durch Hostinganbieter betrieben werden. Ausfälle der IT verursachen Kosten die den Cashflow negativ beeinflussen. Manche Unternehmen erleiden sogar so großen Schaden dass eine Weiterführung des Betriebes nicht mehr möglich ist.

In diesem Artikel beschäftigen wir uns mit Erkennungsmaßnahmen, konkret IT-Security Monitoring. Wie in jedem Sicherheitskonzept zählt das Sicherheits-Monitoring zu den typischen Sicherheits-Maßnahmen. Administratoren bzw. Betriebsmanager konfigurieren Ihre IT-Systeme in der Regel bereits derart, dass zumindest Ausfälle erkannt werden können. Häufig werden sogar Leistungswerte gesammelt und sogenannte Key-Performance-Indikatoren erstellt. Sie sind wichtig um aus Sicht des Administrators bzw. Betreibers die versprochene Leistung aus der IT heraus zu holen und den Abnehmern, also internen Abteilungen wie z.B. der Buchhaltung, Controlling, Marketing, Vertrieb, Entwicklung oder auch Produktion, zur Verfügung zu stellen.

Serverüberwachung ist Standard

Server werden daher in allen Unternehmen überwacht, damit Administratoren und Betriebsverantwortliche wissen wo es klemmt. Allerdings beschränkt sich die Überwachung in vielen Fällen größtenteils auf betriebsrelevante Kennzahlen. Sie sollen den Betreibern mitteilen wie gut ein System funktioniert oder zumindest ob es überhaupt noch produktiv ist.

Sicherheitsrelevante Kennzahlen werden in den allerwenigsten Fällen weiter verarbeitet. Doch diese Zahlen können bei richtiger Interpretation als Vorboten dienen und mögliche Ausfälle vorhersehen lassen. Im besten Fall ermöglicht die Auswertung sicherheitsrelevanter Kennzahlen zukünftige Ausfälle zu verhindern.

Deshalb ist eine Überwachung von Servern und Sicherheits-Ereignissen überlebenswichtig. Nicht erkannte Einbrüche kosteten Ende 2016 unsere Unternehmen jedes Jahr mehr als 22 Milliarden Euro (Quelle: Bitkom). Das Bundeskriminalamt erreichten letztes Jahr ca. 46.000 Straftaten im Bereich Cybercrime. Durch fortschreitende Digitalisierung und Vernetzung wird diese Zahl voraussichtlich weiter ansteigen. Industrie 4.0 oder auch das Internet der Dinge (IoT) eröffnet unseren Unternehmen immer neue Absatzmärkte und damit steigen unweigerlich die Möglichkeiten für Cyberkriminelle massiv an. Ferngesteuert werden Bots (Schadsoftware) auf Servern installiert um entweder Unternehmen zu schaden oder Informationen auszuspähen. Wie können wir dieses verhindern?

Serverüberwachung erweitern

Die Komplexität von Angriffen auf unsere Serversysteme und damit unsere Unternehmen nimmt dabei ständig zu. Mehrere Schwachstellen müssen intelligent und in Kombination ausgenutzt werden damit es bis zur Kompromittierung unserer Produktionsprozesse kommt. Schwachstellen finden sich nach unseren Erfahrungen in den Bereichen der Systemzugänge, der Softwareausführung oder der Unternehmensprozesse. Ein System funktioniert in allen Fällen nicht mehr wie erwartet und fällt entweder aus wegen Überlastung oder gibt vertrauliche Informationen preis.

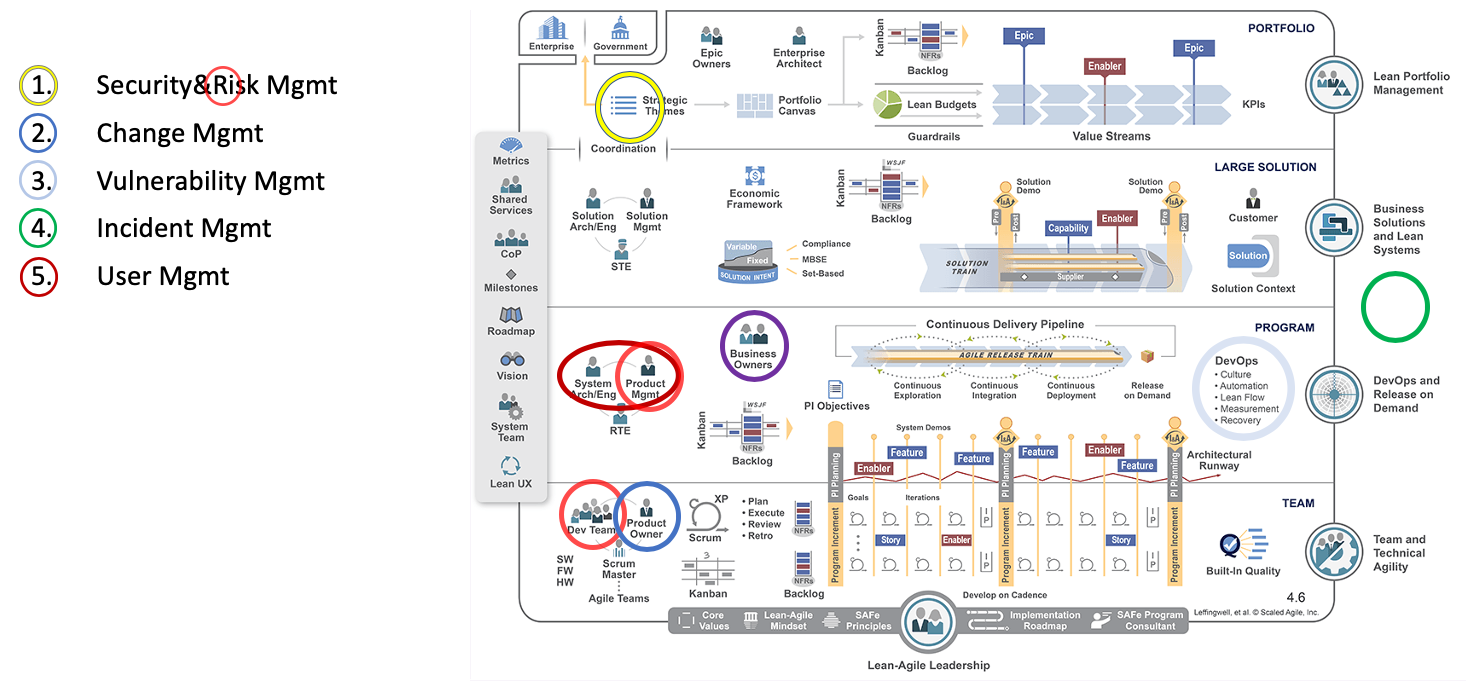

Um das zu verhindern kennen wir Sicherheitsexperten die folgenden Typen von Maßnahmen:

- Korrigierende Maßnahmen

- Erkennungs-Maßnahmen

- Verhindernde Maßnahmen

Korrigierende Maßnahmen stellen den teuersten Typ dar. Sie beschäftigen sich mit der Wiederherstellung des IT-Betriebes also entweder Rückspielen von Datensicherungen und Wiederanlaufen von Prozessen oder dem geordneten Anhalten, reparieren und Neustart. Dieser Prozess kann unter Umständen sehr lange dauern und sollte vom Betreiber regelmäßig getestet werden.

Erkennungs-Maßnahmen beschäftigen sich mit dem Überwachen von Unternehmensprozessen, Systemen und Servern. Es handelt sich hierbei um das Sammeln ohnehin vorhandener Ereignisse an z.B. Zugangssystemen (User Directories, Identity-Provider), Netzwerktrennungssystemen (Firewalls, Router) oder Anwendungsservern (Tomcats, Datenbanken, etc.).

Verhindernde Maßnahmen stellen die effektivste und günstigste Variante an Sicherheitsmaßnahmen dar. Es kann sich hierbei um Zugangskontrollsysteme handeln, die erst nach erfolgreicher Identifizierung anderen Systemen oder Benutzern den Zugang gestatten. Andere Systeme die das Vier-Augenprinzip für Freigaben erzwingen, werden ebenfalls als „preventive control“ bezeichnet.

Was ist Sicherheits-Monitoring?

Erweitert man diese Art der Überwachung und sammelt sicherheitsrelevante Ereignisse von IT-Systemen an zentraler Stelle ein, können diese korreliert und bei sinnvoller Auswertung als Indikatoren für einen entweder in Vorbereitung befindlichen Sicherheits-Vorfall dienen, oder Sicherheits-Vorfälle überhaupt erst sichtbar machen. In vielen Fällen führen nicht erkannte oder zu spät erkannte Einbrüche verzögert zu Ausfällen oder zumindest einer negativen Beeinflussung des eigenen Geschäfts. Laut einem Bericht von FireEye dauerte es in 2015 im Durchschnitt noch 164 Tage bis Einbrüche erkannt wurden! Im Jahr 2016 wurden 99 Tage ermittelt. Ein Angreifer braucht ca. drei Tage vom Zugang zur Umgebung bis zur Erlangung des Domain-Administrator Passwortes. Deshalb wären wir im Schnitt noch 96 Tage zu spät mit der Erkennung eines unerlaubten Zugangs.

Was sollte eigentlich abgesichert werden?

Tatsächlich macht es keinen Sinn unternehmensweit Ereignisdaten zu sammeln um sie anschließend aufwändig zu verarbeiten, bewerten und zu archivieren. Kümmern wir uns deshalb um die wichtigsten Informationen die Ihr Unternehmen schützen möchte, also die Daten die das Unternehmen voran bringen. Konzentrieren Sie sich deshalb auf Systeme die geheime Rezepte speichern, die Konstruktionspläne enthalten oder die im Vertrieb verwendet werden um die richtigen Kundensegmente anzusprechen. Systeme die für Ihre Aufzugsteuerung betrieben werden gehören möglicherweise gar nicht in Ihre Zuständigkeit. Vielleicht betreiben Sie Ihre Marketingabteilung getrennt von der Anlagensteuerung. Sofern die Steuerung Ihrer Anlagen weitaus größeres Schadenspotential für Ihr Unternehmen hat, sollten Sie sich auf diese Systeme bei der Bestimmung potentieller Lieferanten von Sicherheits-Ereignissen konzentrieren.

Welche Daten werden typischerweise gesammelt?

Sinnvoll ist es Sicherheits-Ereignisse an Zugangspunkten zu sammeln. Dazu gehören Domain Controller, Firewalls und Router. Eine bessere Überwachung bietet die Auswertung der Ereignisse von Anwendungen also Software. Die Königsklasse betreten Unternehmen im Sicherheits-Monitoring wenn Sie auch Ihre Änderungen an Systemen prozessgesteuert freigeben lassen und die eigentlichen Aktionen von Admins oder DBAs (Datenbankadministratoren) protokollieren. Wurden Verwundbarkeiten an Betriebssystemen oder anderen Kern-Anwendungen wie SAP erkannt, dann geben die Hersteller üblicherweise Patches heraus. Die zeitnahe Einspielung dieser Patches kann durch ein gutes Monitoring-Konzept ebenfalls überwacht werden.

Warum vergehen durchschnittlich 99 Tage bis zur Erkennung?

Der Sammlung von Sicherheits-Ereignissen steht eigentlich nichts im Wege. Dennoch dauert es sehr lange bis Einbrüche erkannt werden. Grund hierfür liegt definitiv am fehlenden Wissen zur Unterscheidung zwischen einem Normalzustand und dem Unnormalen – also der Erkennung wann ein System-Betreiber aktiv werden muss um Lücken zu schließen.

Wie kann ich diese Zeit mit Werkzeugen verkürzen?

Hilfestellung bieten hierfür Monitoring-Werkzeuge die sich unter anderem folgender Verfahren bedienen:

- Multimodale Modellierung (Verschiedene Kanäle von Ereignissen werden sinnvoll korreliert sodass nicht zusammengehörende Ereignisse auffallen)

- Multidimension Analyse

- Wertepaar-Zählung + Rarität + Population

- Normalisiertes Anomalie Scoring

Diese Verfahren werden in der Regel zwei-Stufig angewendet:

- Anomalie Erkennung, durch Baseline Modeling und Outlier Detection

- Korrelation und Kausalitäts-Analyse

Diese Methoden werden in der Regel bereits von einzelnen Herstellern in einem Produkt vereint. Schwieriger wird es bei der Erkennung von so genannten „Advanced Persistent Threats“ (APT), wobei Angreifer mehrere Schwachstellen in bestimmter Kombination ausführen um einen gezielten Hebel anzusetzen. Diese Art von Angriffen wird von Spezialisten geplant und ausgeführt, allerdings zeigen sich auch hier erste Automatisierungen sodass auch diese komplexen Angriffe „eingekauft“, also als Dienstleistung „zusammen geklickt“ werden können.

Wann ist Spezialisten-Knowhow nötig?

APTs lassen sich nur durch ein erweitertes Monitoring und unter Zurhilfenahme von Experten in Ihrem Unternehmen erkennen. Dazu benötigt der Experte ein qualifiziertes, tieferes Wissen Ihrer Geschäftsprozesse oder Anwendungen, um dann potentielle Kandidaten eines APT Angriffs-Scenarios zu „erdenken“. Nur dann sind Sie in der Lage APTs durch ein gezieltes Überwachen mehrerer Systeme in Kombination zu erkennen. Wenn ein APT-Scenario gefunden wurde ist es selbstversändlich immer die bessere Wahl eine korrigierende Maßnahme einzuführen (z.B. durch Auftrennen eines Vektors, durch Rollen/Rechte Trennung, Separation of Duties, SOD). Diese ist jedoch nicht in allen Fällen möglich und somit bleibt nur noch die detektierende Maßnahme übrig. Es müssen also einzelne Elemente eines Vektors überwacht werden, um daraus auf eine Vorbereitung zu einem Angriff schließen zu können.

Kombination von Werkzeugen, Analysten und Automation

Es ist in der Tat keine Magie nötig um potentielle Sicherheitsvorfälle vorherzusehen. Allerdings wird dies nur gelingen wenn man eine geschickte Kombination von Werkzeugen und Analystenaufgaben aufstellt. Vorausgesetzt die Log-Analyse wird automatisiert dann lassen sich Ereignisse tatsächlich abwenden, bevor sie eine Gefahr für das eigene Unternehmen und damit für den Cashflow werden. Mehrwert bietet die Automation besonders dann, wenn die durch automatische Algorithmen erkannten Sicherheitsmängel im Sicherheits-Management aufgenommen und behoben werden. Dazu können wiederum verschiedene Techniken angewendet werden um kurz- und langfristig zur Unternehmenssicherheit beizutragen.

Am Beispiel einer Benutzeroberfläche mit Zugriff in eine Datenbank bedeutet dies das kurzfristig Schwachstellen durch vorgeschaltete Zugriffskontrollen „versteckt“ werden können. Dies erreicht man z.B. durch Eingangskontrollen, oder Input-Validierung vor Weiterverarbeitung und Weitergabe an eine Datenbank. Langfristig sollte die Benutzeroberfläche so umgebaut werden, dass Benutzereingaben nur durch Auswahlfelder möglich sind.

Fehlendes Knowhow oder Personal?

Ihr Kerngeschäft sieht häufig keine Sicherheitsexperten vor. Daher bietet Outsourcing zu einem Managed Security Services Provider nicht nur die Möglichkeit diesen Sachverhalt zu kompensieren, sondern es erweitert Ihr bestehendes Sicherheits-Personal zumindest virtuell um eine weitere Schicht welche:

- Ihre Systeme überwacht,

- Sicherheitsvorfälle erkennt,

- diese genau untersucht bevor es Ihre Mitarbeiter…

- alarmiert und sie unterstützt bei der…

- Behebung (Incident Repsonse).

Alternativ können Sie Ihr eigenes Administrator- und Betriebsmanager-Team mit weiteren Aufgaben betreuen. Monitoring-Werkzeuge können in der Amazon Cloud gehostet werden wodurch sich diese Vorteile ergeben: Überwachungstools bleiben dynamisch und sind flexibel, skalierbar, schnelle Implementierung, Aufbau einer Threat-Intelligence ohne zusätzliche Kosten und Ihr ROI wird schneller erreicht.

Zusammengefasst sind die unterschiedlichsten Unternehmensformen gleichermaßen Abhängig von Informations-Technologie. Die für den Betrieb überlebenswichtigen Systeme werden häufig durch operative Kennzahlen überwacht. Dennoch kosten Ausfälle die Deutsche Wirtschaft viele Milliarden im Jahr. Daher müssen die bestehenden Überwachungspraktiken um Sicherheitskennzahlen erweitert und qualifiziertes Personal bzw. Dienstleister mit der Auswertung dieser Daten betreut werden.